В днз аплікація: Презентація “Аплікація у ЗДО”

Презентація “Аплікація у ЗДО”

Перегляд файлу

Попередній слайд 1 / 20 Наступний слайд

Зміст слайдів

Номер слайду 1

Аплікація у ЗДОВиконала Гнатюк Анастасія

Номер слайду 2

Що таке аплікація?Аплікація (від. лат. applicatio — прикладання, приєднання) — це вид образотворчої діяльності, що передбачає виготовлення орнаментів чи інших художніх зображень нашиванням або наклеюванням на основу різнокольорових клаптиків тканини, паперу тощо.

Номер слайду 3

Аплікацію вважають мистецтвом декорування. Матеріалом-основою для аплікації є щільний папір або картон, тканина, деревина тощо, а власне прикрашати їх можна за допомогою таких матеріалів: хутро пір’я засушене листя, суцвіття, інші природні матеріали папір бісер, пайєтки, нитки пластикові кришечки, яєчна шкаралупа та інші залишкові матеріали.

Номер слайду 4

Для роботи над аплікацією треба мати:- картон для основи- кольоровий папір- клей ПВА- ножиці- пензлик- простий олівець- коробку для обрізків- серветку- клейону

Номер слайду 5

Розрізняють такі види аплікації

Номер слайду 6

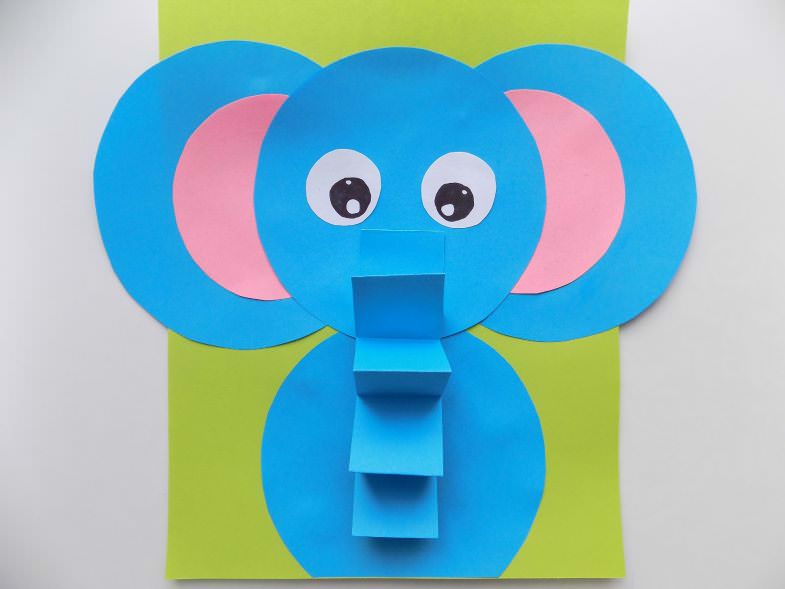

Аплікація предметна. Складається з окремих зображень (лист, гілка, дерево, гриб, квітка, птах, будинок, людина і т.д.)

Складається з окремих зображень (лист, гілка, дерево, гриб, квітка, птах, будинок, людина і т.д.)

Номер слайду 7

Аплікація декоративна. Включає орнаменти, візерунки, якими можна прикрасити різні предмети.

Номер слайду 8

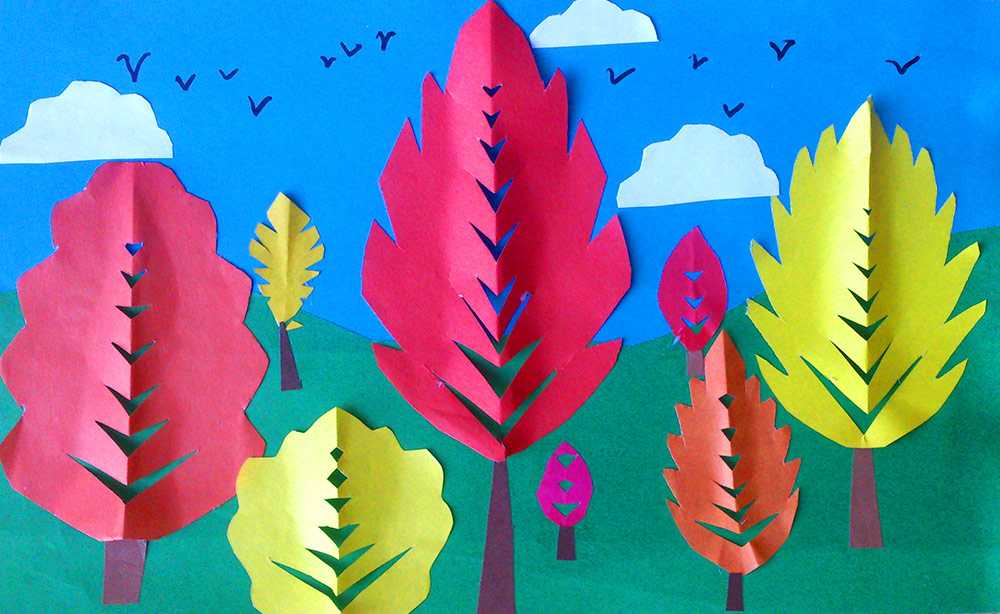

Аплікація сюжетна. Відображає сукупність дій, подій ( «Політ у космос» , «Птахи прилетіли» і т.д.)

Номер слайду 9

Друга молодша група «Малята»(Четвертий рік життя)Формувати у дітей уміння користуватися папером, клейстером. Формувати уявлення про властивості предметів, які використовуються на заняттях з аплікації, Вчити виготовляти кульки з м’якого паперу (серветок) та наклеювати їх на шаблон. Вчити дітей орієнтуватися на папері, розрізняти кольори та розпізнавати геометричні фігури (круг, квадрат, трикутник), використовувати їх для створення нескладних предметних та сюжетних композицій. Вчити викладати готові форми на папері, намащувати заготовки клеєм.

Номер слайду 10

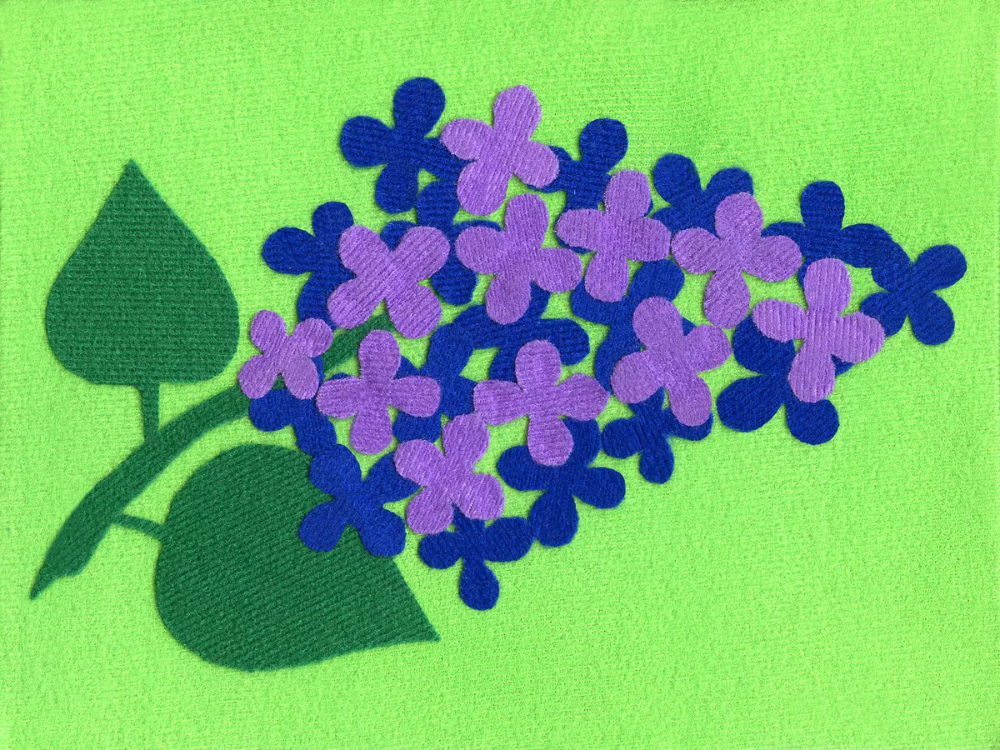

Формувати естетичне сприйняття дійсності, бажання створювати красу своїми руками, прикрашати побут створеними речами, дарувати їх. Розвивати творчі здібності. Орієнтовна тематика завдань: «Осінній букет», «Чашка», «Смішарики», «Візерунки на вікні», «Снігова баба», «Прикраси на ялинку», «Гілочка мімози», «Котики вербові», «Бузок», «Свинка Пепа»

Розвивати творчі здібності. Орієнтовна тематика завдань: «Осінній букет», «Чашка», «Смішарики», «Візерунки на вікні», «Снігова баба», «Прикраси на ялинку», «Гілочка мімози», «Котики вербові», «Бузок», «Свинка Пепа»

Номер слайду 11

Середня група «Чомусики»(П’ятий рік життя)Аплікація. Вчити дітей користуватися ножицями, вирізати по прякосій та округлій формах. Вчити дітей охайно користуватися клеєм, пензликами для наклеювання, підставками для пензликів, серветками для промокання. Використовувати для аплікації готові форми з різних матеріалів (засушені рослини, пір’я, клаптики тканин, хутра, пластику тощо). Частково навчати елементам техніки колажу (бажано не використовувати на заняттях продукти харчування, а саме: крупи, макаронні вироби тощо)

Номер слайду 12

Орієнтовна тематика завдань: «Кольорова травичка», «Білетики», «Монетки», «Прикраси на ялинку», «Килимок», «Зимові візерунки», «Санчата», «Вийди, вийди сонечко», «Букет для матусі», «Сади цвітуть», «Вишеньки-черешеньки», «Картата сорочка», «Капітошка і хмаринка», «Улюблені пухнастики».

Номер слайду 13

Старша група «Фантазери-мрійники»(Шостий рік життя)Аплікація. Продовжувати навчати правильно користуватися ножицями, використовувати раціональні прийоми симетричного вирізання з паперу, складеного навпіл. Навчати технікам обривання та силуєтното вирізання. Навчати прийомам використання в аплікації різних предметів (засушених частин рослин, шматочків шкіри, тканин, хутра, намистинок, пайєток, пір’я). Знайомити та вправляти у техніці квілінгу.

Номер слайду 14

Орієнтовна тематика завдань: «Грибочки для білочки», «Фрукти у вазі», «Запрошення на свято осені», «Казковий птах», «Золота осінь», «Новорічна листівка», декоративне панно «На гостини до Зими» (підготовка дітьми елементів для панно впродовж кількох занять, основу готує вихователь), «Подарунок для матусі», «Вербові котики», «Святковий пиріг», «Пасхальний кошик», «Сади цвітуть».

Номер слайду 15

Діти старшого дошкільного віку теж люблять аплікації та з цікавістю опановують техніки квілінгу й декупажу. Квілінг — (від англ. quill — пташине перо, гофрувати, плоїти, паперокручення) — це мистецтво виготовлення плоских або об’ємних композицій зі скручених у спіралі смужок паперу.

Квілінг — (від англ. quill — пташине перо, гофрувати, плоїти, паперокручення) — це мистецтво виготовлення плоских або об’ємних композицій зі скручених у спіралі смужок паперу.

Номер слайду 16

Декупа́ж — техніка декорування різних предметів, заснована на приєднанні малюнка, картини або орнаменту до предмета і подальшому покритті отриманої композиції лаком заради збереження, довговічності і особливого візуального ефекту.

Номер слайду 17

Структура заняття з аплікації

Номер слайду 18

Вступна частина Необхідно викликати інтерес дітей до процесу, використовуючи ігровий момент,загадки, вірші, художні слова. Саме у вступній частині відбувається мотивація дітей.

Номер слайду 19

Основна частина Основна частина (практична). Саме в практичній частині заняття відбувається розвиток сприйняття кольору, форми, величини, простору, часу; розвиток основних властивостей уваги, збільшення обсягу пам’яті; розвиток наочних форм мислення та формування логічного мислення; формування розумових операцій (аналізу, синтезу, порівняння, узагальнення, класифікації, аналогії), розвиток творчих здібностей дитини, уяви, гнучкого, нестандартного мислення; розвиток мови, поповнення, уточнення й активізація словникового запасу, розвиток дрібної моторики руки, підготовка руки до листа, розвиток комунікативних здібностей та навичок контролю поведінки; формування позитивної самооцінки, впевненості в собі.

Номер слайду 20

Заключна частина Відбувається аналіз робіт, похвала. Молодша група: лише позитивний аналіз, похвала. Середня група: аналіз робить вихователь з залученням дітей. Старша група: аналіз робіт роблять самі діти.

Аплікація — ДНЗ № 28 «Ювілейний»

Аплікація — ДНЗ № 28 «Ювілейний»Skip to content

- Формувати у дітей уміння користуватися папером, клейстером.

- Формувати уявлення про властивості предметів, які використовуються на заняттях з аплікації.

- Вчити виготовляти кульки з м’якого паперу (серветок) та наклеювати їх на шаблон.

- Вчити дітей орієнтуватися на папері, розрізняти кольори та розпізнавати геометричні фігури (круг, квадрат, трикутник), використовувати їх для створення нескладних предметних та сюжетних композицій.

- Вчити викладати готові форми на папері, намащувати заготовки клеєм.

- Формувати естетичне сприйняття дійсності, бажання створювати красу своїми руками, прикрашати побут створеними речами, дарувати їх.

- Розвивати творчі здібності.

- «Осінній букет»,

- «Чашка»,

- «Смішарики»,

- «Візерунки на вікні»,

- «Снігова баба»,

- «Прикраси на ялинку»,

- «Гілочка мімози»,

- «Котики вербові»,

- «Бузок»,

- «Свинка Пепа»,

- «Метелики»,

- «Курчатко».

- Вчити дітей користуватися ножицями, вирізати по прямій, косій та округлій формах.

- Вчити дітей охайно користуватися клеєм, пензликами для наклеювання, підставками для пензликів, серветками для промокання.

- Використовувати для аплікації готові форми з різних матеріалів (засушені рослини, пір’я, клаптики тканин, хутро, пластику тощо).

- Частково навчати елементам техніки колажу (бажане використовувати на заняттях продукти харчування, а саме: круп макаронні вироби тощо).

- «Кольорова травичка»,

- «Білетики»,

- «Монетки»,

- «Прикраси на ялинку»,

- «Килимок»,

- «Зимові візерунки»,

- «Санчата»,

- «Вийди, вийди сонечко»,

- «Букет для матусі»,

- «Сади цвітуть»,

- «Вишеньки-черешеньки»,

- «Картата сорочка»,

- «Капітошка і хмаринка»,

- «Улюблені пухнастики».

- Продовжувати навчати правильно користуватися ножицями, використовувати раціональні прийоми симетричного вирізання і паперу, складеного навпіл.

- Навчати технікам обривання та силуетного вирізання.

- Навчати прийомам використання в аплікації різних предметів (засушених частин рослин, шматочків шкіри, тканин, хутра, намистинок, пайєток, пір’я).

- Знайомити та вправляти у техніці квілінгу.

- «Грибочки для білочки»,

- «Фрукти у вазі»,

- «Запрошення на свято осені»,

- «Казковий птах»,

- «Золота осінь»,

- «Новорічна листівка»,

- декоративне панно «На гостини до Зими» (підготовка дітьми елементів для панно впродовж кількох занять, основу готує вихователь),

- «Подарунок для матусі»,

- «Вербові котики»,

- «Святковий пиріг»,

- «Пасхальний кошик»,

- «Сади цвітуть»,

- «У бабусі на подвір’ї розкидають кури пір’я»,

- декоративне панно «А вже красне сонечко припікає» (підготовка дітьми елементів для панно впродовж кількох занять, основу готує вихователь).

- Закріплювати навички безпечного користування ножицями.

- Формувати уміння раціонально використовувати папір для вирізання елементів різних розмірів та в залежності від кількості однакових елементів навчати прийомам багатошарового вирізання.

- Знайомити з технікою витинанки.

- Продовжувати удосконалювати навички обривання паперу по контуру та техніку силуетного вирізання.

- Стимулювати самостійність у використанні в аплікації різних предметів (засушених частин рослин, шматочків шкіри, тканин, хутра, ниток, намистинок, пайєток, пір’я).

- Продовжувати вправляти у техніці квілінгу.

- колективна робота «Фруктова феєрія»,

- «Курличуть журавлі: “Прощай!”»,

- «Подорож на Місяць»,

- «У підводному царстві»,

- «Листівка Св. Миколаю»,

- виготовлення новорічних гірлянд та сніжинок,

- декоративне панно «Білі мухи налетіли — все подвір’я стало білим» (підготовка дітьми елементів для панно впродовж кількох занять, основу готує вихователь),

- «Мереживні фіранки»,

- «Серветки для святкового столу»,

- «Таємниці бабусиного кошика» (аплікація з ниток),

- «Пригоди котика Фунтика» (аплікація з хутра, ниток, пір’я),

- декоративне панно «Прощавай, садок дитячий» (підготовка дітьми елементів для панно впродовж кількох занять, основу готує вихователь).

DNS — система доменных имен

|

следующий → ← предыдущая Протокол прикладного уровня определяет, как приложения, работающие в разных системах, передают сообщения друг другу.

DNS — это протокол TCP/IP, используемый на разных платформах. Пространство доменных имен разделено на три разных раздела: общие домены, домены страны и инверсный домен. Общие домены

Домен страны Формат домена страны такой же, как и у общего домена, но в нем используются двухсимвольные сокращения стран (например, us для США) вместо трехсимвольных сокращений организаций. Обратный доменОбратный домен используется для сопоставления адреса с именем. Когда сервер получил запрос от клиента, а сервер содержит файлы только авторизованных клиентов. Чтобы определить, находится ли клиент в списке авторизованных или нет, он отправляет запрос на DNS-сервер и запрашивает сопоставление адреса с именем. Работа DNS

Следующая темаКомпьютерная сеть FTP ← предыдущая следующий → |

Для видео Присоединяйтесь к нашему каналу Youtube: Присоединяйтесь сейчас

Обратная связь

- Отправьте свой отзыв на [email protected]

Помогите другим, пожалуйста, поделитесь

Изучите последние учебные пособия

Подготовка

Современные технологии

Б.Тех / МСА

Обзор политик DNS | Майкрософт учиться

- Статья

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

Вы можете использовать этот раздел, чтобы узнать о политике DNS, которая является новой в Windows Server 2016. Вы можете использовать политику DNS для управления трафиком на основе геолокации, интеллектуальных ответов DNS в зависимости от времени суток для управления одним DNS-сервером. сконфигурировано для раздельного развертывания, применения фильтров к DNS-запросам и т. д. Следующие элементы предоставляют более подробную информацию об этих возможностях.

-

Балансировка нагрузки приложений. Если вы развернули несколько экземпляров приложения в разных местах, вы можете использовать политику DNS для балансировки нагрузки трафика между разными экземплярами приложения, динамически распределяя нагрузку трафика для приложения.

-

Управление трафиком на основе геолокации.

Вы можете использовать DNS-политику, чтобы разрешить первичным и вторичным DNS-серверам отвечать на запросы DNS-клиентов на основе географического положения как клиента, так и ресурса, к которому клиент пытается подключиться, предоставляя клиенту IP-адрес ближайшего ресурс.

Вы можете использовать DNS-политику, чтобы разрешить первичным и вторичным DNS-серверам отвечать на запросы DNS-клиентов на основе географического положения как клиента, так и ресурса, к которому клиент пытается подключиться, предоставляя клиенту IP-адрес ближайшего ресурс. -

Разделенный мозг DNS. При разделении DNS записи DNS разделяются на разные области действия зоны на одном и том же DNS-сервере, а DNS-клиенты получают ответ в зависимости от того, являются ли клиенты внутренними или внешними. Вы можете настроить разделенный DNS для зон, интегрированных с Active Directory, или для зон на автономных DNS-серверах.

-

Фильтрация. Вы можете настроить политику DNS для создания фильтров запросов на основе предоставленных вами критериев. Фильтры запросов в DNS-политике позволяют настроить DNS-сервер для ответа настраиваемым образом на основе DNS-запроса и DNS-клиента, отправляющего DNS-запрос.

-

Судебная экспертиза.

Вы можете использовать политику DNS для перенаправления вредоносных DNS-клиентов на несуществующий IP-адрес вместо того, чтобы направлять их на компьютер, к которому они пытаются подключиться.

Вы можете использовать политику DNS для перенаправления вредоносных DNS-клиентов на несуществующий IP-адрес вместо того, чтобы направлять их на компьютер, к которому они пытаются подключиться. -

Перенаправление на основе времени суток. Вы можете использовать политику DNS для распределения трафика приложения между различными географически распределенными экземплярами приложения с помощью политик DNS, основанных на времени суток.

Новые концепции

Чтобы создать политики для поддержки перечисленных выше сценариев, необходимо иметь возможность идентифицировать группы записей в зоне, группы клиентов в сети и другие элементы. Эти элементы представлены следующими новыми объектами DNS:

-

Подсеть клиента: объект подсети клиента представляет подсеть IPv4 или IPv6, из которой запросы отправляются на сервер DNS. Вы можете создать подсети, чтобы позже определить политики, которые будут применяться в зависимости от того, из какой подсети поступают запросы.

Например, в сценарии DNS с разделенным мозгом запрос на разрешение имени, такого как www.microsoft.com можно ответить внутренним IP-адресом для клиентов из внутренних подсетей и другим IP-адресом для клиентов во внешних подсетях.

Например, в сценарии DNS с разделенным мозгом запрос на разрешение имени, такого как www.microsoft.com можно ответить внутренним IP-адресом для клиентов из внутренних подсетей и другим IP-адресом для клиентов во внешних подсетях. -

Область рекурсии: области рекурсии — это уникальные экземпляры группы параметров, управляющих рекурсией на DNS-сервере. Область рекурсии содержит список серверов пересылки и указывает, включена ли рекурсия. DNS-сервер может иметь множество областей рекурсии. Политики рекурсии DNS-сервера позволяют выбрать область рекурсии для набора запросов. Если DNS-сервер не является полномочным для определенных запросов, политики рекурсии DNS-сервера позволяют контролировать, как разрешать эти запросы. Вы можете указать, какие серверы пересылки использовать и использовать ли рекурсию.

-

Области зоны: зона DNS может иметь несколько областей зоны, каждая из которых содержит собственный набор записей DNS.

Одна и та же запись может присутствовать в нескольких областях с разными IP-адресами. Кроме того, передача зон выполняется на уровне области действия зоны. Это означает, что записи из области зоны в основной зоне будут перенесены в ту же область зоны в дополнительной зоне.

Одна и та же запись может присутствовать в нескольких областях с разными IP-адресами. Кроме того, передача зон выполняется на уровне области действия зоны. Это означает, что записи из области зоны в основной зоне будут перенесены в ту же область зоны в дополнительной зоне.

Типы политик

Политики DNS делятся по уровням и типам. Вы можете использовать политики разрешения запросов, чтобы определить, как обрабатываются запросы, и политики переноса зон, чтобы определить, как происходит перенос зон. Вы можете применить каждый тип политики на уровне сервера или на уровне зоны.

Политики разрешения запросов

Политики разрешения запросов DNS можно использовать для указания того, как сервер DNS обрабатывает входящие запросы разрешения. Каждая политика разрешения запросов DNS содержит следующие элементы:

| Поле | Описание | Возможные значения |

|---|---|---|

| Имя | Имя политики | — до 256 символов — может содержать любой символ, допустимый для имени файла |

| Государственный | Состояние политики | — Включено (по умолчанию) — Отключено |

| Уровень | Уровень политики | – Сервер – Зона |

| Заказ на обработку | После классификации запроса по уровню и применения сервер находит первую политику, для которой запрос соответствует критериям, и применяет ее к запросу | — числовое значение — уникальное значение для политики, содержащей один и тот же уровень и применяемое к значению |

| Действие | Действие, выполняемое DNS-сервером | — Разрешить (по умолчанию на уровне зоны) — Запретить (по умолчанию на уровне сервера) — Игнорировать |

| Критерии | Условие политики (И/ИЛИ) и список критериев, которым должна соответствовать применяемая политика | – Оператор условия (И/ИЛИ) – Список критериев (см.  таблицу критериев ниже) таблицу критериев ниже) |

| Область | Список областей зоны и взвешенных значений для каждой области. Взвешенные значения используются для распределения нагрузки. Например, если этот список включает в себя datacenter1 с весом 3 и datacenter2 с весом 5, сервер ответит записью из datacenter1 три раза из восьми запросов | .– Список областей действия зоны (по имени) и веса |

Примечание

Политики уровня сервера могут иметь только значения Запретить или Игнорировать как действие.

Поле критериев политики DNS состоит из двух элементов:

| Имя | Описание | Примеры значений |

|---|---|---|

| Подсеть клиента | Имя предопределенной клиентской подсети. Используется для проверки подсети, из которой был отправлен запрос. | – EQ,Spain,France – принимает значение true, если подсеть определяется как Испания или Франция – NE,Canada,Mexico — принимает значение true, если клиентская подсеть является любой другой подсетью, кроме Канады и Мексики | .

| Транспортный протокол | Транспортный протокол, используемый в запросе. Возможные записи: UDP и TCP | – Эквалайзер, TCP – Эквалайзер, UDP |

| Интернет-протокол | Сетевой протокол, используемый в запросе. Возможные записи: IPv4 и IPv6 | – Эквалайзер, IPv4 – Эквалайзер, IPv6 |

| IP-адрес интерфейса сервера | IP-адрес сетевого интерфейса входящего DNS-сервера | – EQ, 10.0.0.1 – EQ, 192.168.1.1 |

| Полное доменное имя | Полное доменное имя записи в запросе, с возможностью использования подстановочного знака | – EQ, www.contoso.com – принимает значение true только в том случае, если запрос пытается разрешить www. contoso.com Полное доменное имя contoso.com Полное доменное имя — EQ,*.contoso.com,*.woodgrove.com — разрешается в true, если запрос касается любой записи, оканчивающейся на contoso.com ИЛИ woodgrove.com |

| Тип запроса | Тип запрашиваемой записи (A, SRV, TXT) | — EQ,TXT,SRV — принимает значение true, если запрос запрашивает запись TXT ИЛИ SRV — EQ,MX — принимает значение true, если запрос запрашивает запись MX |

| Время суток | Время суток, когда получен запрос | — EQ, 10:00–12:00, 22:00–23:00 — принимает значение true, если запрос получен с 10:00 до полудня, ИЛИ с 22:00 до 23:00 |

Используя приведенную выше таблицу в качестве отправной точки, приведенную ниже таблицу можно использовать для определения критерия, который используется для сопоставления запросов для любых типов записей, кроме записей SRV в домене contoso. com, поступающих от клиента в версии 10.0. Подсеть .0.0/24 через TCP между 20 и 22 часами через интерфейс 10.0.0.3:

com, поступающих от клиента в версии 10.0. Подсеть .0.0/24 через TCP между 20 и 22 часами через интерфейс 10.0.0.3:

| Имя | Значение |

|---|---|

| Подсеть клиента | Эквалайзер, 10.0.0.0/24 |

| Транспортный протокол | Эквалайзер, TCP |

| IP-адрес интерфейса сервера | Эквалайзер, 10.0.0.3 |

| Полное доменное имя | эквалайзер,*.contoso.com |

| Тип запроса | СВ,СРВ |

| Время суток | Экв, 20:00-22:00 |

Можно создать несколько политик разрешения запросов одного уровня, если они имеют разные значения порядка обработки. Если доступно несколько политик, DNS-сервер обрабатывает входящие запросы следующим образом:

Политики рекурсии

Политики рекурсии представляют собой особый тип политик уровня сервера. Политики рекурсии контролируют, как DNS-сервер выполняет рекурсию для запроса. Политики рекурсии применяются только тогда, когда обработка запроса достигает пути рекурсии. Вы можете выбрать значение DENY или IGNORE для рекурсии для набора запросов. Кроме того, вы можете выбрать набор серверов пересылки для набора запросов.

Политики рекурсии контролируют, как DNS-сервер выполняет рекурсию для запроса. Политики рекурсии применяются только тогда, когда обработка запроса достигает пути рекурсии. Вы можете выбрать значение DENY или IGNORE для рекурсии для набора запросов. Кроме того, вы можете выбрать набор серверов пересылки для набора запросов.

Вы можете использовать политики рекурсии для реализации конфигурации DNS с разделенным мозгом. В этой конфигурации DNS-сервер выполняет рекурсию для набора клиентов для запроса, в то время как DNS-сервер не выполняет рекурсию для других клиентов для этого запроса.

Политика рекурсии содержит те же элементы, что и обычная политика разрешения запросов DNS, а также элементы, указанные в таблице ниже:

| Имя | Описание |

|---|---|

| Применить рекурсию | Указывает, что эту политику следует использовать только для рекурсии. |

| Область рекурсии | Имя области рекурсии. |

Примечание

Политики рекурсии можно создавать только на уровне сервера.

Политики переноса зон

Политики переноса зон определяют, разрешен ли перенос зоны вашим DNS-сервером. Вы можете создавать политики для передачи зоны либо на уровне сервера, либо на уровне зоны. Политики уровня сервера применяются к каждому запросу на передачу зоны, который возникает на DNS-сервере. Политики уровня зоны применяются только к запросам в зоне, размещенной на DNS-сервере. Наиболее распространенное использование политик уровня зоны — реализация заблокированных или безопасных списков.

Примечание

Политики переноса зон могут использовать только действия DENY или IGNORE.

Вы можете использовать приведенную ниже политику передачи зоны на уровне сервера, чтобы запретить передачу зоны для домена contoso.com из данной подсети:

Add-DnsServerZoneTransferPolicy -Name DenyTransferOfContosoToFabrikam -Zone contoso.com -Action DENY -ClientSubnet "EQ,192.168 .1,0/24"

Можно создать несколько политик переноса зон одного уровня, если они имеют разные значения порядка обработки. Когда доступно несколько политик, DNS-сервер обрабатывает входящие запросы следующим образом:

Управление политиками DNS

Вы можете создавать политики DNS и управлять ими с помощью PowerShell. В приведенных ниже примерах рассматриваются различные примеры сценариев, которые можно настроить с помощью политик DNS:

Управление трафиком

Вы можете направлять трафик на основе полного доменного имени на разные серверы в зависимости от расположения клиента DNS. В приведенном ниже примере показано, как создать политики управления трафиком для направления клиентов из определенной подсети в центр обработки данных в Северной Америке и из другой подсети в центр обработки данных в Европе.

Add-DnsServerClientSubnet -Name "NorthAmericaSubnet" -IPv4Subnet "172.21.33.0/24" Add-DnsServerClientSubnet -Name "EuropeSubnet" -IPv4Subnet "172.17.44.0/24" Add-DnsServerZoneScope - ZoneName "Contoso.com" -Name "NorthAmericaZoneScope" Add-DnsServerZoneScope - ZoneName "Contoso.com" -Name "EuropeZoneScope" Add-DnsServerResourceRecord -ZoneName "Contoso.com" -A -Name "www" -IPv4Address "172.17.97.97" -ZoneScope "EuropeZoneScope" Add-DnsServerResourceRecord -ZoneName "Contoso.com" -A -Name "www" -IPv4Address "172.21.21.21" -ZoneScope "NorthAmericaZoneScope" Add-DnsServerQueryResolutionPolicy -Name "NorthAmericaPolicy" -Action ALLOW -ClientSubnet "eq,NorthAmericaSubnet" -ZoneScope "NorthAmericaZoneScope,1" -ZoneName "Contoso.com" Add-DnsServerQueryResolutionPolicy -Name "EuropePolicy" -Action ALLOW -ClientSubnet "eq,EuropeSubnet" -ZoneScope "EuropeZoneScope,1" -ZoneName contoso.com

Первые две строки сценария создают объекты клиентской подсети для Северной Америки и Европы. Следующие две строки создают область зоны в домене contoso.com, по одной для каждого региона. Две строки после этого создают запись в каждой зоне, которая связывает www. contoso.com с другим IP-адресом, один для Европы, другой для Северной Америки. Наконец, последние строки сценария создают две политики разрешения запросов DNS, одну из которых нужно применить к подсети Северной Америки, а другую — к подсети Европы.

contoso.com с другим IP-адресом, один для Европы, другой для Северной Америки. Наконец, последние строки сценария создают две политики разрешения запросов DNS, одну из которых нужно применить к подсети Северной Америки, а другую — к подсети Европы.

Блокировать запросы для домена

Для блокировки запросов к домену можно использовать политику разрешения запросов DNS. В приведенном ниже примере блокируются все запросы к treyresearch.net:

Add-DnsServerQueryResolutionPolicy -Name "BlackholePolicy" -Action IGNORE -FQDN "EQ,*.treyresearch.com"

Блокировать запросы из подсети

Вы также можете блокировать запросы из определенной подсети. Приведенный ниже сценарий создает подсеть для 172.0.33.0/24, а затем создает политику для игнорирования всех запросов, поступающих из этой подсети:

Add-DnsServerClientSubnet -Name "MaliciousSubnet06" -IPv4Subnet 172.0.33.0/24 Add-DnsServerQueryResolutionPolicy -Name "BlackholePolicyMalicious06" -Action IGNORE -ClientSubnet "EQ,MaliciousSubnet06"

Разрешить рекурсию для внутренних клиентов

Рекурсией можно управлять с помощью политики разрешения запросов DNS. В примере ниже можно включить рекурсию для внутренних клиентов и отключить ее для внешних клиентов в сценарии с разделенным мозгом.

В примере ниже можно включить рекурсию для внутренних клиентов и отключить ее для внешних клиентов в сценарии с разделенным мозгом.

Set-DnsServerRecursionScope -Name . -EnableRecursion $False Add-DnsServerRecursionScope -Name "InternalClients" -EnableRecursion $True Add-DnsServerQueryResolutionPolicy -Name "SplitBrainPolicy" -Action ALLOW -ApplyOnRecursion -RecursionScope "InternalClients" -ServerInterfaceIP "EQ,10.0.0.34"

Первая строка сценария изменяет область рекурсии по умолчанию, называемую просто “.” (точка), чтобы отключить рекурсию. Вторая строка создает область рекурсии с именем InternalClients с включенной рекурсией. И третья строка создает политику для применения вновь созданной области рекурсии к любым запросам, поступающим через интерфейс сервера, который имеет 10.0.0.34 в качестве IP-адреса.

Создайте политику передачи зоны на уровне сервера

Вы можете управлять передачей зоны в более детализированной форме с помощью политик передачи зоны DNS. Приведенный ниже пример сценария можно использовать для разрешения переноса зоны для любого сервера в заданной подсети:

Приведенный ниже пример сценария можно использовать для разрешения переноса зоны для любого сервера в заданной подсети:

Add-DnsServerClientSubnet -Name "AllowedSubnet" -IPv4Subnet 172.21.33.0/24 Add-DnsServerZoneTransferPolicy -Name "NorthAmericaPolicy" -Action IGNORE -ClientSubnet "ne,AllowedSubnet"

Первая строка сценария создает объект подсети с именем AllowedSubnet и блоком IP-адресов 172.21.33.0/24. Вторая строка создает политику передачи зоны, разрешающую передачу зоны на любой DNS-сервер в ранее созданной подсети.

Создание политики переноса зоны на уровне зоны

Вы также можете создавать политики передачи зон на уровне зон. В приведенном ниже примере игнорируются любые запросы на передачу зоны для contoso.com, поступающие от интерфейса сервера с IP-адресом 10.0.0.33:

Add-DnsServerZoneTransferPolicy -Name "InternalTransfers" -Action IGNORE -ServerInterfaceIP "eq,10.0.0. 0,33" -PassThru -ZoneName "contoso.com"

Сценарии политики DNS

Информацию об использовании политики DNS для конкретных сценариев см. в следующих разделах данного руководства.

в следующих разделах данного руководства.

- Использовать политику DNS для управления трафиком на основе геолокации с первичными серверами

- Использование политики DNS для управления трафиком на основе геолокации с первично-вторичными развертываниями

- Использовать политику DNS для интеллектуальных ответов DNS в зависимости от времени суток

- DNS-ответы в зависимости от времени суток с облачным сервером приложений Azure

- Использовать политику DNS для развертывания DNS с разделением мозга

- Использовать политику DNS для разделенного сервера DNS в Active Directory

- Использовать политику DNS для применения фильтров к запросам DNS

- Использовать политику DNS для балансировки нагрузки приложений

- Использовать политику DNS для балансировки нагрузки приложений с учетом геолокации

Использование политики DNS на контроллерах домена только для чтения

Политика DNS совместима с контроллерами домена только для чтения.

Если DNS-сервер не содержит IP-адреса, связанного с именем хоста, он перенаправляет запрос на другой DNS-сервер. Если IP-адрес пришел к резолверу, который, в свою очередь, завершает запрос по интернет-протоколу.

Если DNS-сервер не содержит IP-адреса, связанного с именем хоста, он перенаправляет запрос на другой DNS-сервер. Если IP-адрес пришел к резолверу, который, в свою очередь, завершает запрос по интернет-протоколу.